Một số dạng tấn công thông tin trong sản xuất công nghiệp

1. Lỗi tấn công từ chối dịch vụ - DDoS

An toàn thông tin đem lại sự yên tâm trong sản xuất thời đại số

2. Tấn công nghe trộm

Bằng cách giám sát mạng, kẻ tấn công thu được thông tin nhạy cảm về hành vi của mạng (trinh sát thụ động) để tiếp tục tấn công. Phân tích lưu lượng mạng, ngay cả các gói được mã hóa, có thể tiết lộ thông tin (ví dụ: thiết bị nào đang nói chuyện với nhau và khi nào).

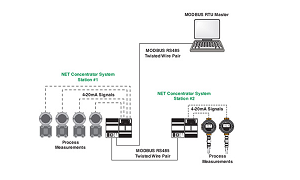

3. Tấn công trung gian

Trong cuộc tấn công này, kẻ phá hoại đứng giữa các thiết bị liên lạc và chuyển tiếp liên lạc giữa chúng. Ví dụ, nó có thể phá hoại giao thức trao đổi thông tin quan trọng (nhiều hệ thống điều khiển công nghiệp rõ ràng không có mã hóa ) giữa hệ thống điều khiển và thiết bị chấp hành.

4. Tấn công trì hoãn thời gian

Kẻ tấn công tiêm thêm độ trễ thời gian vào các phép đo và giá trị điều khiển của hệ thống có thể làm xáo trộn sự ổn định của hệ thống và khiến thiết bị sản xuất gặp sự cố. Từ đó, hệ thống bảo mật thông tin bị tác động và gây ra các xáo trộn trong mạng Lan.

5. Tấn công thay đổi dữ liệu

Tấn công thay đổi dữ liệu gây ra sự thay đổi trái phép dữ liệu. Kẻ phá hoại đưa thông tin sai lệch vào mạng truyền thông công nghiệp, chẳng hạn gửi các lệnh độc hại trên một bus trường. Dữ liệu bị thay đổi có thể trong kho hoặc trong quá trình truyền dữ liệu. Ví dụ: dữ liệu được lưu giữ trong các máy trạm có thể bị thay đổi, gây ra thiệt hại đáng kể cho hoạt động của nhà máy.

6.Tấn công giả mạo

Các cuộc tấn công giả mạo là khi kẻ tấn công giả mạo một thực thể trong hệ thống. Thiếu tính xác thực trong kiểm soát máy móc đồng nghĩa một người khác có thể làm giả danh tính của họ để chiếm quyền kiểm soát máy móc. Nguy cơ mất an toàn thông tin có thể đến từ một thực thể không có trong danh mục kiểm soát.

Mật khẩu dễ đoán là nguy cơ mất an toàn thông tin tiềm tàng

7. Tấn công gián tiếp

Tiến hành tấn công bằng nhiều kĩ thuật phân tích thông tin rò rỉ từ phần cứng và phần mềm chẳng hạn phân tích mức tiêu thụ điện năng, tín hiệu quang học, lưu lượng truyền tin, thời gian hoạt động… từ các thiết bị phần cứng và kiểm tra các lỗi phát sinh trong hệ thống. Chẳng hạn, khi nhiệt độ, điện năng tiêu thụ vượt một giá trị nào đó, thiết bị tự động dừng hoạt động.

8. Tấn công đổi kênh

Đây là cuộc tấn công sử dụng thiết bị bị xâm nhập và các kênh liên lạc hợp pháp để rò rỉ thông tin nhạy cảm ra khỏi môi trường an toàn thông tin, bỏ qua các biện pháp bảo mật thông tin.

9. Tấn công Zero day

Đây là các cuộc tấn công khai thác các lỗ hổng chưa được tiết lộ công khai để làm mất dữ liệu hoặc phá hoại hệ thống. Thời gian trung bình của các cuộc tấn công zero-day là 312 ngày; tuy nhiên, đối với người bị hại phải mất 30 tháng để phát hiện ra cuộc tấn công, sửa chữa lỗ hổng và phân phối một bản vá phần mềm. Một khi các lỗ hổng này được tiết lộ, số lượng các cuộc tấn công khai thác chúng có thể tăng lên trong nỗ lực tìm kiếm các hệ thống chưa được khắc phục. Có một thị trường đang phát triển cho các cuộc tấn công Zero Day và có người mua trả hơn 100.000 USD cho một số lần khai thác nhất định.

Người dùng có thể là nguyên nhân mất bảo mật thông tin

10. Tấn công vật lý

Bằng cách truy cập vật lý vào thiết bị hệ thống sản xuất, kẻ tấn công có thể điều khiển các thiết bị có thể truy cập, ví dụ như cảm biến để sửa đổi tín hiệu đầu vào; thay đổi vị trí của thiết bị (ví dụ: cảm biến), khiến đầu vào nhận được có lỗi; giới thiệu một thiết bị giả mạo vào mạng để giả trang thành một thiết bị hợp pháp; và tấn công các thuộc tính vật lý của thiết bị (ví dụ: sửa đổi đồng hồ hoặc cung cấp năng lượng cho chip để thao túng hoạt động của hệ thống).